Por Fabio Jordão, 7 de Novembro de 2011

Procurando um processador de 100 zetahertz? Frequências absurdas nem sempre são a solução, entenda o porquê.

A informática evolui num ritmo acelerado, seguindo à risca (ou às vezes até superando) a Lei de Moore. Apesar desse avanço constante, a frequência dos processadores estagnou há alguns anos. Dificilmente se sabe de um processador que trabalhe acima de 4 GHz, salvo raras exceções de CPUs que atuam em modo Turbo ou chips alterados com processo de overclock.

A curiosidade de muitas pessoas, contudo, está no motivo dessa estabilidade em frequências próximas dos 3 GHz. Afinal, seguindo os princípios que aprendemos em física de quanto maior a velocidade, mais rápido chega-se a algum lugar, fica confuso compreender a razão pela qual as fabricantes mantêm os clocks limitados.

Para esclarecer essa dúvida, o Tecmundo entra em cena com mais um artigo para desmistificar a área de hardware. Hoje, vamos abordar os principais motivos que limitam a frequência das CPUs, alguns motivos que as fabricantes adotam para estipular tais limites e uma teoria básica sobre a possibilidade de elevar o clock de um processador ao máximo.

Altas temperaturas, baixas frequências

O primeiro grande fator que impede o aumento do clock nos processadores é a temperatura elevada. Como você já deve ter percebido, as unidades centrais de processamento esquentam muito. E, claro, esse calor que é gerado no interior das CPUs não vem do nada.

Os atuais processadores contam com milhões de transistores — alguns modelos com mais de um bilhão. Ocorre que quanto maior o clock da CPU, maior é o número de ciclos realizados num mesmo segundo e, consequentemente, maior é o número de vezes que um transistor precisa ser desligado ou ligado. Agora, imagine esses milhões de componentes trabalhando simultaneamente. A geração de calor é inevitável.

Frequências limitadas... (Fonte da imagem: Reprodução/Intel)

Frequências limitadas... (Fonte da imagem: Reprodução/Intel)

O aquecimento dos componentes eletrônicos não para por aí. Para fazer essa enorme quantidade de interruptores serem ativados a todo o momento, os processadores usam eletricidade. Mas, afinal, o que seria eletricidade se não elétrons em movimento? Usando esse simples raciocínio, você pode imaginar outro fator que faz a temperatura das CPUs ir às alturas.

Assim como você aprendeu nas aulas de física, todo corpo em movimento tende a gerar calor, o que não é exceção para os elétrons. Ainda que pequenos, a enorme quantidade de elétrons trafegando a ciclos absurdamente elevados aquece o chip do processador em muitos graus, mesmo que o processador não esteja trabalhando na frequência máxima.

Milhões de transistores (Fonte da imagem: Divulgação/AMD)

Milhões de transistores (Fonte da imagem: Divulgação/AMD)

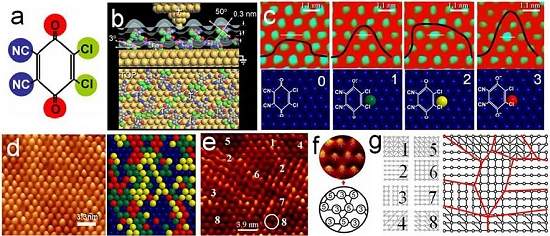

Não bastasse a enorme quantidade de transistores e a problemática dos elétrons, as fabricantes vêm adotando novas tecnologias de construção para os processadores. Um espaço que antes comportava 100 transistores hoje acomoda 600 componentes. Com isso, os transistores estão cada vez mais próximos uns dos outros, trabalhando em frequências mais altas, aquecendo mais e mantendo o calor preso numa mesma região.

O atraso na comunicação

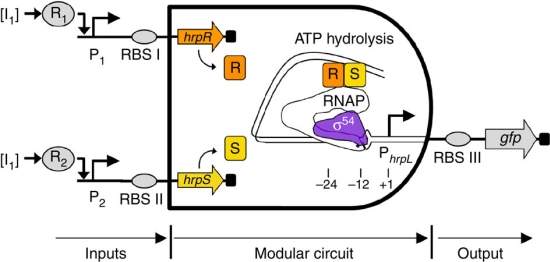

Depois dessa longa explicação sobre a temperatura nos processadores, temos um segundo fator separado que impede o aumento infinito da frequência. Trata-se do atraso na comunicação entre os componentes internos.

A arquitetura das CPUs conta com diversas peças de tamanho ínfimo, as quais têm funcionalidades diferentes e ficam posicionadas em locais estratégicos. Acontece que nenhum componente pode trabalhar sozinho, sendo que cada tarefa ordenada pelo usuário é processada, organizada e dividida dentro do processador.

Assim, um processo é repartido em diversos pedaços, os quais são distribuídos para diferentes setores da unidade central de processamento. Acontece que para enviar os dados de um lado para outro e retorná-los para os outros dispositivos do computador, o processador conta com diversas trilhas internas.

Dados demoram para chegar de um lado ao outro (Fonte da imagem: Divulgação/AMD)

Dados demoram para chegar de um lado ao outro (Fonte da imagem: Divulgação/AMD)

Esses pequenos caminhos por onde trafegam os dados são compostos de cobre ou alumínio. Apesar de transmitirem bem a eletricidade, tais materiais oferecem resistência à passagem de corrente, o que pode resultar em atrasos na comunicação. Todavia, para que o processador atue na frequência proposta, é preciso que todos os componentes trabalhem em conjunto, simultaneamente e com o mínimo de atraso possível.

Fora esse problema dos dados trafegando entre um lugar e outro, existem problemas quanto ao funcionamento dos transistores. Apesar de a atual tecnologia possibilitar que eles trabalhem com clocks elevados, não é garantido que todos os transistores consigam ligar (ou desligar) em frequências tão altas, daí outro motivo de restringir a “velocidade”.

A estratégia mudou

Deixando os problemas físicos de lado, temos que considerar as estratégias das fabricantes. Apesar de você possivelmente pensar o contrário, faz todo sentido limitar a frequência dos processadores, ao menos se levarmos em consideração as atuais arquiteturas e o modo de trabalho das CPUs.

Se pensarmos bem, tanto a Intel quanto a AMD pararam na casa dos 3 GHz há anos. Contudo, é comum ouvirmos notícias, com certa periodicidade, sobre o aumento dos núcleos nos processadores. Considerando apenas modelos para desktops, podemos ver que a Intel investe atualmente em CPUs com 4 e 6 núcleos. A AMD, por outro lado, trabalha com unidades de 4, 6 e até 8 núcleos.

Intel Core i7-990X (Fonte da imagem: Reprodução/Intel)

Intel Core i7-990X (Fonte da imagem: Reprodução/Intel)

Mas, afinal, por que essa mudança nos processadores? Quais os benefícios? Ao que tudo indica, a estratégia das duas fabricantes foi alterar as arquiteturas das CPUs para que elas pudessem acompanhar o avanço dos softwares.

E de nada adiantaria forçar um processador a trabalhar na frequência de 25 GHz se ele pudesse executar uma única tarefa por vez. Dessa maneira, a ideia foi investir na divisão de tarefas, fazendo com que diversos núcleos trabalhassem com um clock razoável, mas forçando a CPU a trabalhar com vários processos. Isso, na prática, parece ter sido uma ideia muito lógica e benéfica para um ganho de desempenho considerável.

Na teoria, tão velozes quanto a luz

Com os argumentos citados acima, você provavelmente já se conscientizou de que não é possível obter frequências mais altas nos processadores. Entretanto, se analisarmos o assunto de outro ângulo, por um lado bem teórico, os clocks poderiam ser elevados a patamares extremamente elevados.

Se algum dia uma fabricante pudesse produzir um processador que usasse outro material para conduzir eletricidade, de preferência um que oferecesse baixíssima resistência (como o ouro) ou um elemento que não interferisse na passagem de corrente, o aumento de frequência seria altíssimo.

Dessa forma, o envio de dados dentro do processador dependeria apenas da velocidade da eletricidade, o que resultaria na comunicação com uma velocidade próxima à da luz. Com base em aproximações físicas, a quantidade de Hertz obtida em tal velocidade resultaria em algo entre 10 ZHz e 100 ZHz — zetahertz, que são superiores aos gigahertz, terahertz, petahertz e exahertz.

Evidentemente, além de componentes eletrônicos que não oferecessem resistência à passagem de corrente elétrica, seria preciso um chip com componentes capazes de atuar nessa frequência, visto que a velocidade para ligar e desligar os transistores seria ínfima.

O futuro promete

Apesar das diversas limitações que existem nos atuais processadores, a evolução nas CPUs não parou. Isso significa que em breve, talvez em 5 ou 10 anos, teremos modelos operando a 5 GHz ou 6 GHz. Tal aumento no clock pode parecer pequeno, porém, devemos considerar que as fabricantes não vão parar de investir na quantidade de núcleos, em novas arquiteturas e na diminuição do tamanho dos componentes.

Overclocks permitem frequências absurdas (Fonte da imagem: Divulgação/CPU-Z)

Overclocks permitem frequências absurdas (Fonte da imagem: Divulgação/CPU-Z)

Assim, ainda que as frequências aumentem em pequena escala, temos de considerar que será possível usar dispositivos muito menores e mais finos, que utilizem pouca energia, gerem pouquíssimo calor e atinjam níveis de desempenho estrondosos.

Seja como for, devemos ter em mente que mesmo com limitações nas frequências, os atuais processadores voltados aos desktops fornecem velocidade suficiente para a execução de quaisquer tarefas que você deseje realizar.

Fonte: Tecmundo

A 55LM9600 e a 55LM8600 devem ter o mesmo visual, mas tecnologias diferentes. (Fonte da imagem:

A 55LM9600 e a 55LM8600 devem ter o mesmo visual, mas tecnologias diferentes. (Fonte da imagem: A PM9700, próximo modelo de plasma da LG. (Fonte da imagem:

A PM9700, próximo modelo de plasma da LG. (Fonte da imagem:  A base para aparelhos de áudio da Apple. (Fonte da imagem:

A base para aparelhos de áudio da Apple. (Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:

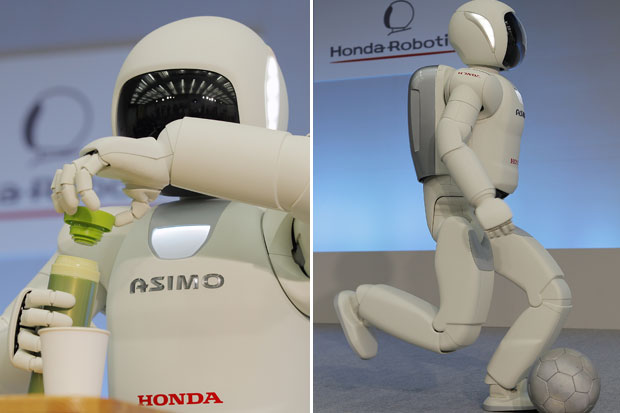

'Asimo' ganha nova versão que permite que o robô realize novas atividades (Foto: Itsuo Inouye/AP)

'Asimo' ganha nova versão que permite que o robô realize novas atividades (Foto: Itsuo Inouye/AP) HD de 1TB da Hitachi (Foto: Divulgação)

HD de 1TB da Hitachi (Foto: Divulgação)

Frequências limitadas... (Fonte da imagem:

Frequências limitadas... (Fonte da imagem:  Milhões de transistores (Fonte da imagem:

Milhões de transistores (Fonte da imagem:  Dados demoram para chegar de um lado ao outro (Fonte da imagem:

Dados demoram para chegar de um lado ao outro (Fonte da imagem:  Intel Core i7-990X (Fonte da imagem:

Intel Core i7-990X (Fonte da imagem:  Overclocks permitem frequências absurdas (Fonte da imagem:

Overclocks permitem frequências absurdas (Fonte da imagem:  Criminosos conseguem redirecionar internautas

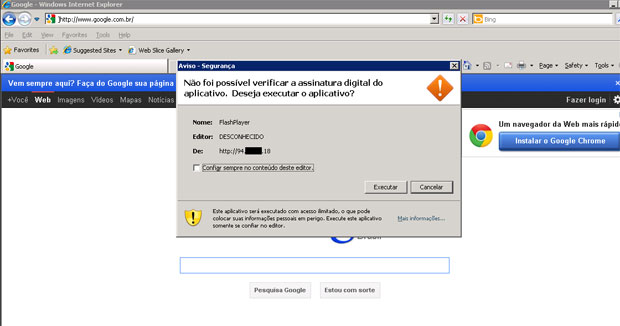

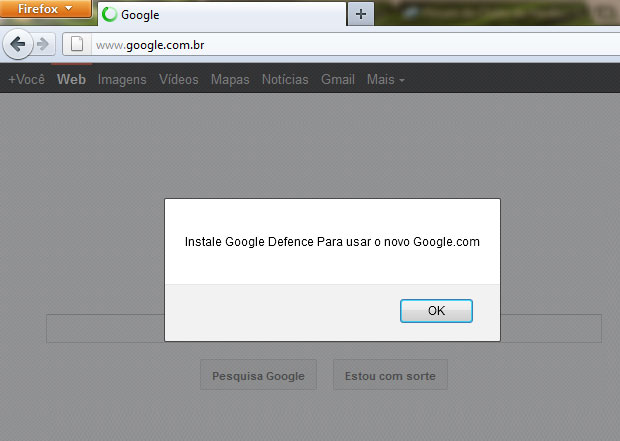

Criminosos conseguem redirecionar internautas De acordo com a Kaspersky Lab, alguns dos redirecionamentos tentavam utilizar falhas e applets Java para infectar internautas (Foto: Reprodução/Kaspersky Lab)

De acordo com a Kaspersky Lab, alguns dos redirecionamentos tentavam utilizar falhas e applets Java para infectar internautas (Foto: Reprodução/Kaspersky Lab) Sites redirecionados do Google oferecem software malicioso para usuários (Foto: Reprodução/Kaspersky Lab)

Sites redirecionados do Google oferecem software malicioso para usuários (Foto: Reprodução/Kaspersky Lab) É preciso configurar uma senha forte no roteador

É preciso configurar uma senha forte no roteador Mulher no

Mulher no  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:

(Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem:  (Fonte da imagem:

(Fonte da imagem: